[source:

http://thehackernews.com/2017/03/yahoo-data-breach-hack.html%5D

YAHOO Lộ THôNG TIN BởI CHỉ MộT Cú CLICK CHUộT.

Trong thế giới mạng, chỉ cần một cú click chuột cũng có thể đoạt được chìa khóa vào vương quốc.

Bạn có biết rằng lừa đảo qua email (spear-phishing) là vũ khí bí mật duy nhất đằng sau vụ lộ thông tin lớn nhất trong lịch sử?

Thật vậy, một nhân viên của Yahoo đã trở thành nạn nhân (fell victim) trong một vụ tấn công lừa đảo đơn giản và đã nhấn vào một dường link sai lầm, giúp hacker đặt được một chân vào hệ thống mạng nội bộ của công ty.

Bạn có thể quen thuộc với kiểu tấn công lửa đảo (phishing attacks) – là một mỗ lực ăn cắp chứng thực của người dung (user’s credential) hay thông tin tài chính – trong khi đó, Spear-phishing là một dạng tấn công có chủ đích của lừa đảo, trong đó, kẻ tấn công lửa nhân viên hay nhà cung cấp (vendors) cung cấp quyền truy cập từ xa hay mở một file đính kèm độc hại (malicious attachment) có chứa mã khai thác hoặc thực thi.

đây là cách mà việc lộ dữ liệu khổng lồ của Yahoo đã được quy ngược lại (traced back) về sai lầm của con người (human error) và ai được cho là trí tuệ (alleged masterminds) đằng sau vụ tấn công này .

Vào thứ tư, chính phủ Mĩ buộc tội (charged) hai gián điệp Nga (Dmitry Dokuchaev and Igor Sushchin) và 2 hacker tội phạm (Alexsey Belan and Karim Baratov) liên quan đến (connection with) vụ hack Yahoo năm 2014, làm hại (compromised) khoảng 500 triệu tài khoản người dùng Yahoo.

Trong khi bản cáo trạng (indictment) cung cấp chi tiết về vụ hack Yahoo năm 2014, nhân viên FBI gần đây đã cho một cái nhìn mới mẻ về cách mà 2 nhân viên của Dịch Vụ An Ninh Liên Bang Nga (Russian Federal Security) đã thuê 2 hacker để thâm nhập ban đầu (initial access) vào Yahoo đầu năm 2014.

đâY Là CáCH BắT đầU Vụ HACK YAHOO:

Vụ hack bắt đầu từ một email lửa đảo (Spear Phishing) được gửi tới một nhân viên nửa quyền (semi-privileged) của Yahoo, không phải những người điều hành cao nhất (top executives) vào đầu năm 2014.

Mặc dù không rõ bao nhiêu nhân viên Yahoo bị nhắm tới trong cuộc tấn công và bao nhiêu email đã được gửi bởi hacker, nhưng chỉ cần một nhân viên nhấp chuột vào file đính kèm có mã độc hay đường link, đã cho phép kẻ tấn công truy cập trực tiếp vào mạng nội bộ của Yahoo.

Một khi đã thâm nhập được, Alexsey Belan, người đã bị liệt kê trong danh danh sách truy nã gắt gao nhất (Most wanted hackers list) của FBI, bắt đầu chọc ngoáy (poking arround) bên trong mạng và theo FBI, đã khám phá ra 2 tài sản chủ chốt:

- Cơ sở dữ lieu người dùng Yahoo (Yahoo’s User Database) – cơ sở dữ lieu chứa thông tin cá nhân của toàn bộ người dùng Yahoo

- Công cụ quản lý tài khoản (Account Management Tool) – là công cụ quản trị, sử dụng để chỉnh sửa cơ sở dữ liệu

Belan đã sử dụng FTP để tải về cơ sở dữ liệu Yahoo, trong đó có chứa usernames, số điện thoại, câu hỏi bảo mật, và tệ hơn, email để khôi phục tài khoản và chuỗi mã hóa (cryptographic value) duy nhất cho mỗi tài khoản Yahoo.

Email khôi phục (recovery email) và chuỗi mã hóa duy nhất đã cho phép Belan và đồng bọn (fellow) hacker Baratov truy cập tài khoản của các người dùng nhất định, được yêu cầu bởi các gián điệp Nga, Dokuchaev và Sushchin.

Vì công cụ quản lý tài khoản không cho phép tìm kiếm theo tên người dùng dưới dạng chữ đơn thuần, các hacker xác định mục tiêu dựa trên các email khôi phục.

Một khi đã xác định được, các hacker sử dụng các chuỗi mã hóa ăn cắp được (Cryptographic values) được gọi là “Nonces” để sinh ra các cookies giả mạo cho các tài khoản user cụ thể, cho phép cả đặc vụ FSB và Belan truy cập vào tài khoản email của người dùng mà không cần bất cứ password nào

Theo FBI, những cookies đã đó đã được sinh ra rất nhiều lần trong khoảng thời gian từ 2015 đến 2016 để truy cập hơn 6500 tài khoản Yahoo, trong số gần 500 triệu tài khoản.

nHữNG MụC TIêU Của CáC đIệP VIêN NGA:

Theo như cáo trạng, trong số các webmail của nước ngoài cà các nhà cung cấp liên quan đến internet, các gián điệp Nga đã truy cập vào tài khoản Yahoo thuộc về:

- Một trợ lý phó chủ tịch của Nga

- Một quan chức của Bộ nội vụ của Nga

- Một huấn luyện viên đang làm việc trong bộ thể thao Nga

- Các nhà báo Nga

- Quan chức các liên bang tiếp giáp (bordering) Nga

- Các nhân viên chính phủ Mỹ

- Một nhân viên của công ty ví (wallet) Swiss Bitcoin

- Một nhân viên hàng không Mĩ

điệp vụ đặc biệt FBI, John Bennett đã kể trong cuộc họp báo (news conference) rằng Yahoo đầu tiên đã tiếp cận cục (bureau) vào nằm 2014, liên quan đến vụ hack và đã là “đối tác tuyệt với” trong quá trình điều tra.

Tuy nhiên, công ty đã mất 2 năm để công khai (to go public) vào năm 2016 với chi tiết về đột nhập thông tin và khuyến cáo hàng trăm triệu người dùng của công ty thay đổi mật khẩu.

Baratov đã bị bắt hôm thứ ba bởi cảnh sát Toronto, trong khi Belan và 2 đặc vụ FSB ở Nga. Liên bang đã yêu cầu tất cả 3 người được giao nộp để đối mặt buộc tội (face charges), nhưng Mĩ không có hiệp ước dẫn độ (Extradition treaty) với Nga.

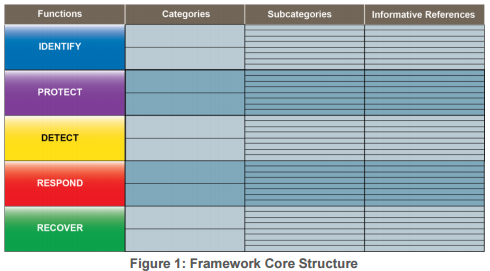

… Response (funct.):

… Response (funct.):