Tạo, sao chép payload gói tin và gửi gói tin với payload vừa tạo

Create, copy packet payload and resend with another tools

0_ Introduction

Gửi và xử lý gói tin nhận được với PAYLOAD tùy biến

Send and handle received packets with any payload

1_ Gửi payload

sử dụng tool ncat (windows tool) để gửi payload bất kỳ (binary)

*ncat : công cụ gừi và nhận (listening) packet trên UPD/TCP

Step0. Bật chương trình bắt gói trước khi tạo traffic ở step1

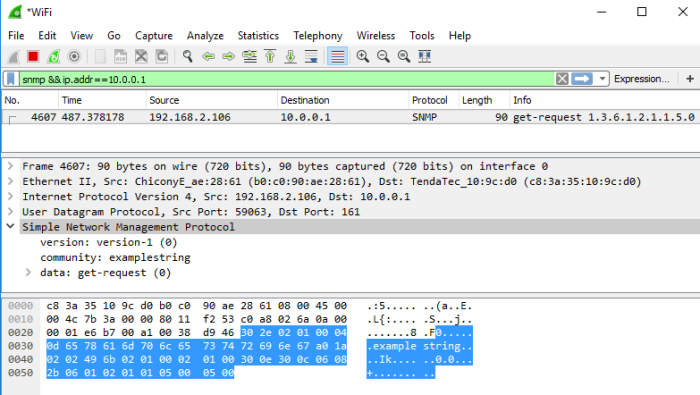

Step1. tạo payload bằng công cụ snmpget (example:http://www.net-snmp.org/download.html) – mục đích: tạo traffic với payload chuẩn (ở đây là gói snmp) và copy payload này để gửi với ncat ở Step.3

D:\Tool\usr\snmp>snmpget -L o -t 2.5 -d -v 1 -c examplestring 192.168.1.1 SNMPv2-MIB::sysName.0

Sending 48 bytes to UDP: [0.0.0.0]->[192.168.1.1]:161

0000: 30 2E 02 01 00 04 0D 65 78 61 6D 70 6C 65 73 74 0......examplest

0016: 72 69 6E 67 A0 1A 02 02 4B 59 02 01 00 02 01 00 ring ...KY......

0032: 30 0E 30 0C 06 08 2B 06 01 02 01 01 05 00 05 00 0.0...+.........

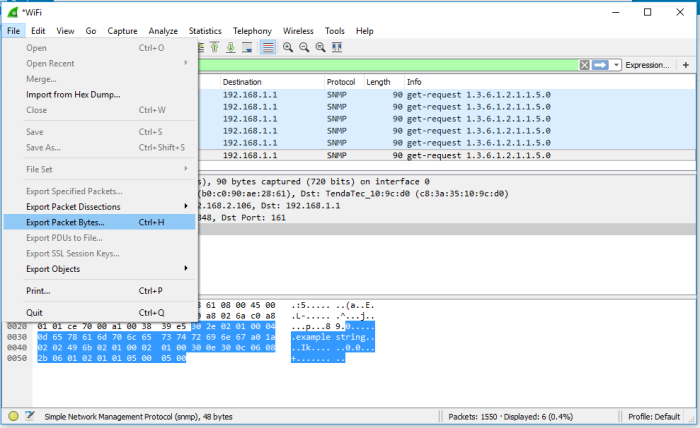

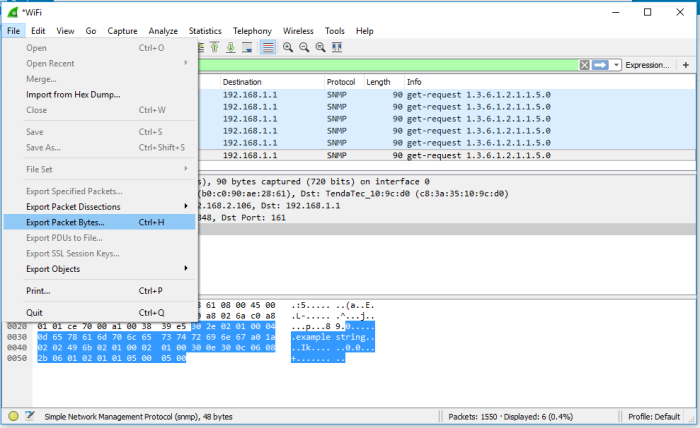

Step2. export binary payload (packet capture)

Tiến hành export để lấy payload dưới dạng binary như hình

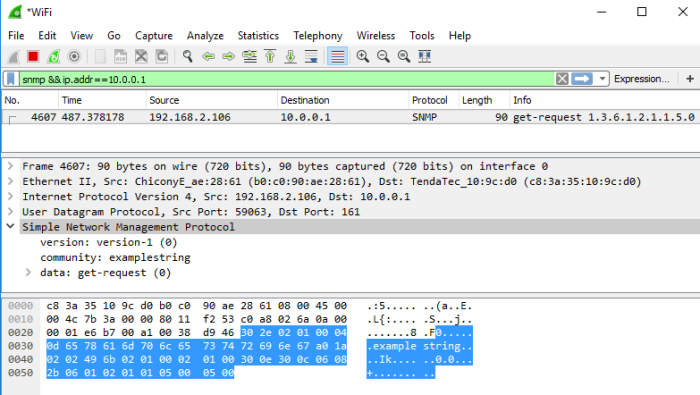

Step3. chèn (piping) payload vừa export vào ncat, gửi thử đến 1 IP khác (10.0.0.1)

D:\Tool\ncat>type rawSNMP_2.bin | ncat -v -u 10.0.0.1 161

Ncat: Version 7.40 ( https://nmap.org/ncat )

Ncat: Connected to 10.0.0.1:161.\

Ncat: 48 bytes sent, 0 bytes received in 0.45 seconds.

Kết quả: có thể gửi payload đã copy (đúng theo giao thức snmp-get) từ ncat, với địa chỉ đích: 10.0.0.1